- בלוג

- פרצה ב-FortiOS חושפת מעל ל-87,000 משתמשים למתקפת RCE

פרצה ב-FortiOS חושפת מעל ל-87,000 משתמשים למתקפת RCE

פרצה ב-FortiOS חושפת מעל ל-87,000 משתמשים למתקפת RCE

פורסם ב 16-10-2024

פרצה קריטית התגלתה במערכת ההפעלה FortiOS, כמו גם במוצרים אחרים של חברת Fortinet (FortiProxy ,FortiPAM, ו-FortiWeb).

הפרצה חושפת את המכשירים עליהם מותקנת FortiOS בגירסאות 7.4.0-7.4.2, דרך רכיב fgfmd (או FortiGate to FortiManager Damon), למתקפה של הוצאה לפועל של קוד מרחוק (RCE).

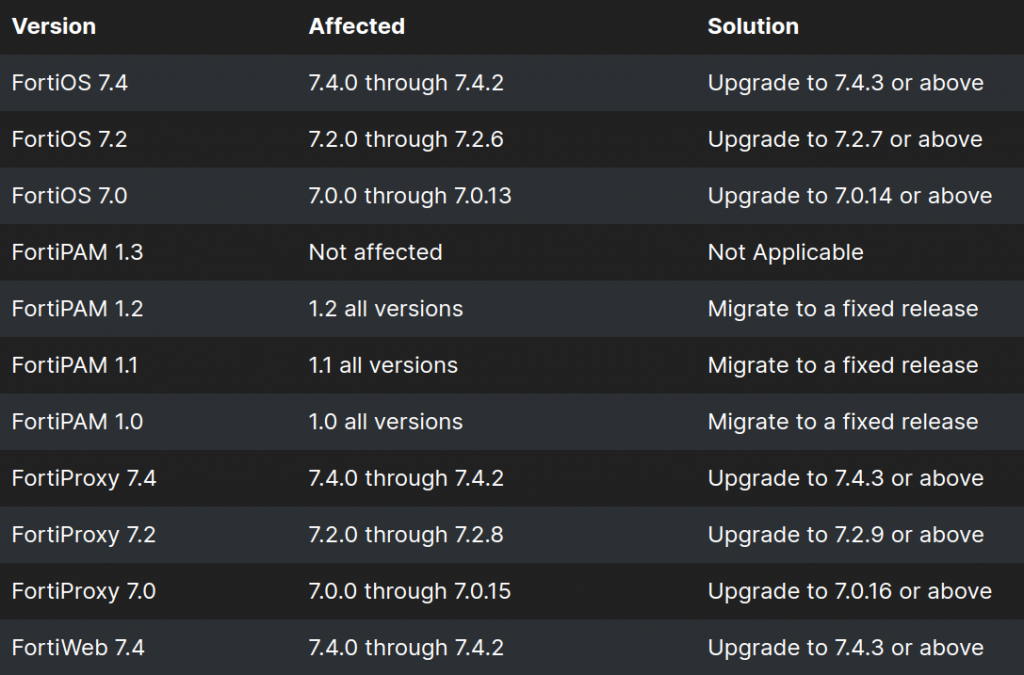

הרשימה המלאה של המוצרים וגירסאותיהם בהם קיימת הפרצה, מתוך הדיווח של Fortinet (בתוספת הגירסאות בהן היא תוקנה):

Fortinet נחשבת לאחת החברות המוצלחות ביותר לאבטחת-סייבר, ולא מעט מהמוניטין הזה הוא הודות לפיירוול שלהם, FortiGate. לפי חברת Shadowserver, מערכת ההפעלה FortiOs עצמה מותקנת על מעל ל-87,000 מכשירים. בין משתמשיה נמצאות חברות ממשלתיות וארגונים גדולים, ביניהם בנק אוף אמריקה, רשת מלונות רדיסון (Radisson Hotels), רשת הסופרים קרפור (Carrefour) ועיריית העיר קולומביה (מיזורי, ארה”ב).

בשל כך, הפרצה מהווה סכנה ברמה עולמית, ודורגה כ-9.8 מתוך 10 בסולם CVSSv3. היא תוייגה כ-CVE-2024-23113, והתגלתה (ודווחה) על ידי גוונדאל גוואגניאוד (Gwendal Guégniaud) מצוות אבטחת המוצר של Fortinet.

זאת ועוד – הפרצה התווספה לרשימת ה-CISA (הסוכנות לאבטחת סייבר ואבטחת תשתיות של ארה”ב) של פרצות שנוצלו. משמעות הדבר, למרות שאין עדיין עדויות לכך, היא שהפרצה כבר נוצלה בעבר.

הפרצה

הפרצה למעשה חושפת פגיעות של מחרוזת פורמט (Format String). כלומר, בהפשטה, כאשר סוג הנתונים במחרוזת אינו תואם למפרטי הפורמט, או שניתן להשתמש בערך של משתנה אשר איננו נתון לביקורת.

פרוטוקול fgfm הוא פרוטוקול שמאפשר לנהל את FortiGate דרך קונסולת FortiManager. הפרצה עצמה נובעת מהאפשרות להשתמש במחרוזת פורמט (Format String) המתקבלת ונשלטת על ידי גורם חיצוני, דרך FortiGate בפרוטוקול fgfm. אותו גורם חיצוני, בהנחה שהוא עויין, יכול לשנות ערכים בפונקציית printf במחרוזת. כך, במקום מחרוזת של קלט, היא תתפרש כפקודה ביישום מסויים. הפקודה יכולה להיות קוד זדוני שיחדור למערכת, או פקודות שונות שתוצאתן לא תהיה לטובת המשתמשים.

מי שרוצה תיאור יותר מפורט של הפרצה, מוזמן לקרוא את הניתוח מעמיק (מאוד) של חברת Watchtower Labs כאן.

איך להתגונן?

כל המוצרים המכילים את הפרצה קיבלו עדכון גירסה, ו-Fortinet מאיצה בלקוחות שלה לבצע אותו בדחיפות. כדי לעדכן במהירות ובקלות, ניתן להשתמש בכלי העדכון של Fortinet.

אם אינכם יכולים לבצע את העדכון עדיין, כדאי לבטל את הגישה ל-FortiGate דרך FortiManager בכל אחד מהממשקים בהם הגישה קיימת (כלומר, ביטול השימוש בפרוטוקול fgfm). לאחר פעולה זו, אף על פי שניתן יהיה להמשיך להשתמש ב-FortiGate, לא ניתן יהיה לזהות אותה דרך FortiManager.

כמו כן, ניתן להגביל את השימוש בפרוטוקול fgfm כך שיתבצע רק מכתובות IP ספציפיות. כמובן, כפי ש-Fortinet מציינת, אמנם הסיכוי למתקפה יצטמצם, אבל לא יעלם לחלוטין.

נציין שה-CISA הורתה לכל הסוכניות הפדרליות לבצע עדכון גירסאות ל-FortiOS ושאר המוצרים עד ה-30 לאוקטובר. לפיכך, נמליץ גם אנחנו לבצע את העדכון בהקדם האפשרי – עדיף, כמובן, הרבה לפני הדדליין של ה-CISA.

לעזרה נוספת ולכל דבר אחר, נשמח אם תפנו אלינו. צור קשר